|

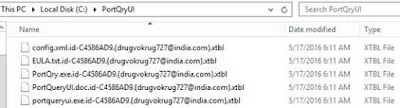

| Contoh file terinfeksi ransomware |

|

| Contoh proses terinfeksi ransomware |

|

| Contoh email pemerasan |

|

| Bitcoin to Rupiah |

|

| Bitcoin miner Claymore CryptoNote |

Dengan adanya kejadian ini kita diharapkan untuk lebih hati-hati dan lebih peka terhadap IT Security. Selalu mengikuti IT Security best practice, penerapan security policy seperti password policy, melakukan backup secara berkala, update secara berkala, vulnerability assessment secara berkala, dan sesering mungkin untuk melakukan security awareness.

Sumber:

- Ransomware. Forum Bleeping Computer. bleepingcomputer.com.

- Troldesh/Shade. Forum Bleeping Computer. bleepingcomputer.com.

- Ransomware avoidance. Forum Bleeping Computer. bleepingcomputer.com.

- "Troldesh" - New Ransomware from Russia. Natalia Kolesova. checkpoint.com.

- Claymore's CryptoNote Windows CPU Miner v3.4. Forum Bitcoin. bitcointalk.org.